Pengertian

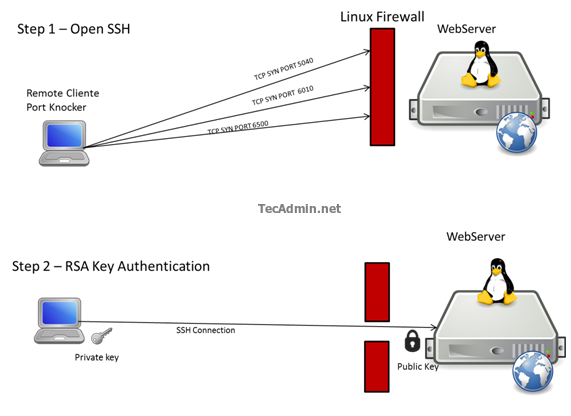

Port knocking adalah teknik yang digunakan untuk mengamankan koneksi atau akses port dari user asing. Teknik ini mempertahankan satu atau lebih port yang dikonfigurasi sebelumnya yg telah ditutup dan itu akan hanya membuka menggunakan sequence of requests untuk nomor port yang kita tentukan.contohnya : jika ingin konfigurasi port knocking access ke port 50, port ini akan membukan hanya ketika kita membuat request to port 1000,2500,3000, dengan demikian ketika kita selesai rangkaian yang benar di firewall akan membuka port yang sebelumnya tertutup.

Konfigurasi

Install librarry pendukungnya# yum install libpcap*Install Port Knock Server

# wget li.nux.ro/download/nux/misc/el6/i386/knock-server-0.5-7.el6.nux.i686.rpm # rpm -ivh knock-server-0.5-7.el6.nux.i686.rpmbuat rule nya terlebih dahulu untuk drop koneksi ssh (default port 22)

# iptables -A INPUT -p tcp --dport 22 -j DROP # service iptables savesetting knock daemon

# vi /etc/knockd.conf

[options] logfile = /var/log/knockd.log [openSSH] sequence = 5040,6010,6500 seq_timeout = 30 tcpflags = syn Start_command = /sbin/iptables -I INPUT -s %IP% -p tcp --dport 22 -j ACCEPT [closeSSH] sequence = 4040,5050,8080 seq_timeout = 30 command = /sbin/iptables -D INPUT -s %IP% -p tcp --dport 22 -j ACCEPT tcpflags = synstart service nya

# service knockd start

Untuk menggunakan port knowcking

Disini untuk membuka ssh port kita akan knock port 5040,6010,6500 dan ketika permintaan terpenuhi dengan benar akan menjalankan perintah membuat rule di filrewall untuk mengijinkan koneksi tsb. kita mempunyai cara lain untuk memnutup port, knocking ports 4040,5050,8080 akan menjalankan perintah yang akan menghapus rule firewall yang mengijinkan akses tadi.

untuk menjalankan koneksi

# nmap -p 5040 SERVER-IP # nmap -p 6010 SERVER-IP # nmap –p 6500 SERVER-IPuntuk memutus koneksi

# nmap -p 4040 SERVER-IP # nmap -p 5050 SERVER-IP # nmap -p 8080 SERVER-IP

# tail /var/log/knockd.log

[2014-04-10 05:20] 192.168.1.184: openSSH: Stage 1 [2014-04-10 05:21] 192.168.1.184: openSSH: Stage 2 [2014-04-10 05:21] 192.168.1.184: openSSH: Stage 3 [2014-04-10 05:21] 192.168.1.184: openSSH: OPEN SESAME [2014-04-10 05:21] openSSH: running command: /sbin/iptables -I INPUT -s 192.168.1.184 -p tcp --dport 22 -j ACCEPT

source : http://tecadmin.net/secure-ssh-connections-with-port-knocking-linux/

Ditulis Oleh : Unknown ~ Admin mastopix.blogspot.com

Anda sedang membaca artikel tentang Pengamanan Server Menggunakan Port Knocking. Oleh Admin, Anda diperbolehkan mengcopy paste atau menyebar-luaskan artikel ini, namun jangan lupa untuk meletakkan link dibawah ini sebagai sumbernya. Terima kasih...

Anda sedang membaca artikel tentang Pengamanan Server Menggunakan Port Knocking. Oleh Admin, Anda diperbolehkan mengcopy paste atau menyebar-luaskan artikel ini, namun jangan lupa untuk meletakkan link dibawah ini sebagai sumbernya. Terima kasih...

infonya sangat bermanfaat bagi ane

ReplyDeleteElemen solder uap